src要提交什么漏洞,什么是sql注入我们常见的提交方式有哪些

感谢邀请src要提交什么漏洞,针对你得问题,我有以下回答,希望能解开你的困惑。

首先回答第一个问题:什么是SQL 注入?

首先回答第一个问题:什么是SQL 注入?

一般来说,黑客通过把恶意的sql语句插入到网站的表单提交或者输入域名请求的查询语句,最终达到欺骗网站的服务器执行恶意的sql语句,通过这些sql语句来获取黑客他们自己想要的一些数据信息和用户信息,也就是说如果存在sql注入,那么就可以执行sql语句的所有命令

那我延伸一个问题:sql注入形成的原因是什么呢?

数据库的属于与网站的代码未严格分离,当一个黑客提交的参数数据未做充分的检查和防御的话,那么黑客的就会输入恶意的sql命令,改变了原有的sql命令的语义,就会把黑客执行的语句带入到数据库被执行。

现在回答第二个问题:我们常见的注入方式有哪些?

我们常见的提交方式就是GET和POST

首先是GET,get提交方式,比如说你要查询一个数据,那么查询的代码就会出现在链接当中,可以看见我们id=1,1就是我们搜索的内容,出现了链接当中,这种就是get。

第二个是Post提交方式是看不见的,需要我们利用工具去看见,我们要用到hackbar这款浏览器插件

可以就可以这样去提交,在这里我搜索了2,那么显示的数据也就不同,这个就是数据库的查询功能,那么的话,get提交比post的提交更具有危害性。

第二个是Post提交方式是看不见的,需要我们利用工具去看见,我们要用到hackbar这款浏览器插件。

以上便是我的回答,希望对你有帮助。

由于被告知后拒绝修补,安全研究人员今日发布了影响 IBM 磁盘风险管理(IDRM)这款企业安全工具的四个零日漏洞。

一般来说,黑客通过把恶意的sql语句插入到网站的表单提交或者输入域名请求的查询语句,最终达到欺骗网站的服务器执行恶意的sql语句,通过这些sql语句来获取黑客他们自己想要的一些数据信息和用户信息,也就是说如果存在sql注入,那么就可以执行sql语句的所有命令

那我延伸一个问题:sql注入形成的原因是什么呢?

数据库的属于与网站的代码未严格分离,当一个黑客提交的参数数据未做充分的检查和防御的话,那么黑客的就会输入恶意的sql命令,改变了原有的sql命令的语义,就会把黑客执行的语句带入到数据库被执行。

现在回答第二个问题:我们常见的注入方式有哪些?

我们常见的提交方式就是GET和POST

首先是GET,get提交方式,比如说你要查询一个数据,那么查询的代码就会出现在链接当中,可以看见我们id=1,1就是我们搜索的内容,出现了链接当中,这种就是get。

第二个是Post提交方式是看不见的,需要我们利用工具去看见,我们要用到hackbar这款浏览器插件

可以就可以这样去提交,在这里我搜索了2,那么显示的数据也就不同,这个就是数据库的查询功能,那么的话,get提交比post的提交更具有危害性。

第二个是Post提交方式是看不见的,需要我们利用工具去看见,我们要用到hackbar这款浏览器插件。

以上便是我的回答,希望对你有帮助。

由于被告知后拒绝修补,安全研究人员今日发布了影响 IBM 磁盘风险管理(IDRM)这款企业安全工具的四个零日漏洞。

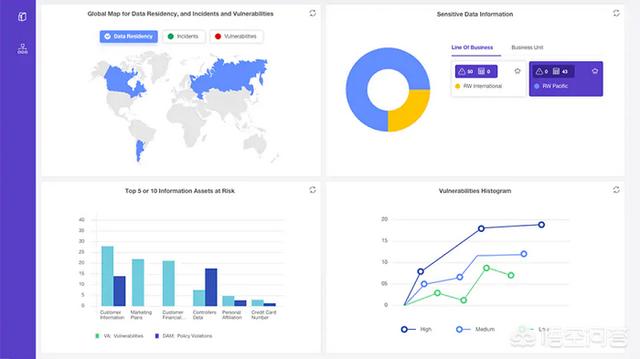

据悉,IDRM 能够汇总来自漏洞扫描工具和其它风险管理工具的提要,以便管理员调查安全问题。

正如 Agile 信息安全公司研究主管 Pedro Ribeiro 所指出的那样,IDRM 是一款能够处理相当敏感信息的企业安全产品。

遗憾的是,有关 IDRM 产品本身的漏洞,却可能导致企业遭受全面的损害。因其具有访问其它安全工具的凭据,更别提汇总了有关企业的关键漏洞信息。

Ribeiro 表示,其在 IDRM 中发现了四个漏洞,并且与 CERT / CC 计算机安全响应团队合作,通过官方披露程序向 IBM 汇报了这些问题。

然而即便被告知四个漏洞的严重性,IBM 方面的回应却有些匪夷所思 —— 该产品仅用于客户的‘增强’支持,在评估之后,我们不认为他在漏洞披露程序的范围之内。

我司已在 ://hackerone.com/ibm 上概述了相关政策,想要获得该项目的参与资格,你不能在提交前六个月、根据合同对 IBM 公司或客户执行安全性测试。

直到今天,研究人员仍不明白 IBM 为什么要摆出这样一副态度:

为何 IBM 拒绝接受免费的详细漏洞报告?

IBM 的回应到底是什么意思?是该公司仅接受来自客户的漏洞报告吗?

还是说该产品并不在支持范围内?若如此,为何还要出售给新客户?

要知道它们销售的可是企业级的安全产品啊!怎么还能如此不负责任呢

Ribeiro 补充道:“作为一家市值数十亿美元、向世界级大企业出售安全产品和咨询业务的公司,IBM 的回应实在让人难以置信”。

鉴于 IBM 无意修补这些漏洞,Agile 方面决定在 GitHub 上公布四个漏洞的详细信息,以敦促使用该产品的企业采取防范任何攻击的缓解措施。

(1)攻击者可绕过 IDRM 的身份验证机制;

(2)IDRM API 中有一个注入点,或被攻击者在应用程序上执行自己的命令;

(3)a3user/idrm 使用了硬编码的用户名和密码组合;

(4)API 中的漏洞或允许远程攻击者从 IDRM 设备上下载文件。

【更新】在今日发给 ZDNet 的一封电子邮件中,IBM 终于遗憾地承认了此事,并声称相关补丁正在开发过程中。

据悉,IDRM 能够汇总来自漏洞扫描工具和其它风险管理工具的提要,以便管理员调查安全问题。

正如 Agile 信息安全公司研究主管 Pedro Ribeiro 所指出的那样,IDRM 是一款能够处理相当敏感信息的企业安全产品。

遗憾的是,有关 IDRM 产品本身的漏洞,却可能导致企业遭受全面的损害。因其具有访问其它安全工具的凭据,更别提汇总了有关企业的关键漏洞信息。

Ribeiro 表示,其在 IDRM 中发现了四个漏洞,并且与 CERT / CC 计算机安全响应团队合作,通过官方披露程序向 IBM 汇报了这些问题。

然而即便被告知四个漏洞的严重性,IBM 方面的回应却有些匪夷所思 —— 该产品仅用于客户的‘增强’支持,在评估之后,我们不认为他在漏洞披露程序的范围之内。

我司已在 ://hackerone.com/ibm 上概述了相关政策,想要获得该项目的参与资格,你不能在提交前六个月、根据合同对 IBM 公司或客户执行安全性测试。

直到今天,研究人员仍不明白 IBM 为什么要摆出这样一副态度:

为何 IBM 拒绝接受免费的详细漏洞报告?

IBM 的回应到底是什么意思?是该公司仅接受来自客户的漏洞报告吗?

还是说该产品并不在支持范围内?若如此,为何还要出售给新客户?

要知道它们销售的可是企业级的安全产品啊!怎么还能如此不负责任呢

Ribeiro 补充道:“作为一家市值数十亿美元、向世界级大企业出售安全产品和咨询业务的公司,IBM 的回应实在让人难以置信”。

鉴于 IBM 无意修补这些漏洞,Agile 方面决定在 GitHub 上公布四个漏洞的详细信息,以敦促使用该产品的企业采取防范任何攻击的缓解措施。

(1)攻击者可绕过 IDRM 的身份验证机制;

(2)IDRM API 中有一个注入点,或被攻击者在应用程序上执行自己的命令;

(3)a3user/idrm 使用了硬编码的用户名和密码组合;

(4)API 中的漏洞或允许远程攻击者从 IDRM 设备上下载文件。

【更新】在今日发给 ZDNet 的一封电子邮件中,IBM 终于遗憾地承认了此事,并声称相关补丁正在开发过程中。