作为网络的入侵者,黑客的工作主要是通过对技术和实际实现中的逻辑漏洞进行挖掘,通过系统允许的操作对没有权限操作的信息资源进行访问和处理服务器是如何被入侵的。

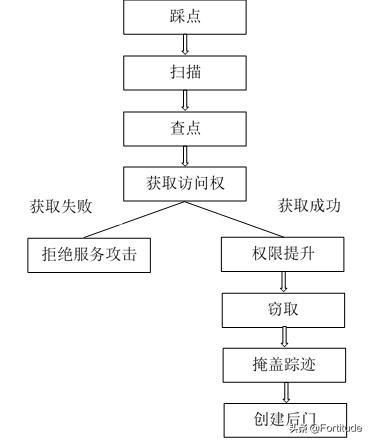

虽然黑客攻击系统的技能有高低之分,入侵系统的手法千变万化,但是他们的攻击流程却是万变不离其宗的。具体可以归纳为九个步骤:踩点、扫描、查点、获取访问权、权限提升、窃取、掩盖踪迹、创建后门、拒绝服务攻击。

踩点“踩点”原意是用于形容一项盗窃活动的准备阶段。

例如,当盗贼决定抢劫一家银行时,他们不会大摇大摆的走进去直接要钱,而是先下一番功夫来搜集这家银行的相关信息,包括武装押运车的路线及运送时间、摄像头位置、逃跑出口等信息。在黑客攻击领域,“踩点”便是传统观念的电子化形式。“踩点”主要目的是获取目标的如下信息:

因特网,包括网络域名、网络地址分配、域名服务器、邮件交换主机、网关等关键系统的位置及软硬件信息。内联网,主要关注内部网络的独立地址空间及名称空间。远程访问,模拟/数值电话号码和VPN访问点。外联网,与合作伙伴及子公司的网络的连接地址、类型及访问控制机制。开放资源,未在前4类中列出的信息,例如Usenet、雇员配置文件等。

扫描与盗窃前的“踩点”相比,扫描就像是辨别银行的位置并观察它们有哪些门窗。目的是使攻击者对攻击目标系统所提供的各种服务进行评估,以便集中精力在最有希望的途径上发动攻击。

通俗地讲,扫描就是整合、对比踩点来的各种信息,制定一个最优入侵方案。

查点通过扫描,入侵者掌握了目标系统所使用的操作系统,下一步工作即为查点。

查点就是搜索特定系统上用户和用户组名、路由表、SNMP信息、共享资源等信息,即获取并掌握入侵目标系统用户基本信息和用户活动信息。

获取访问权搜集到目标系统足够信息后,下一步工作则是得到目标系统的访问权进而完成对目标系统的入侵,主要通过相关技术实现对用户密码的猜测或者密码窃听,以获取用户权限。

权限提升一旦攻击者通过前面4步获得了系统上任意普通用户的访问权限后,攻击者就会试图将普通用户权限提升至超级用户权限,以便完成对系统的完全控制,主要通过得到的密码文件利用相关工具破解系统其它用户名及口令。

窃取一旦攻击者得到系统的完全控制权,接下来将完成的工作是窃取,即进行一些敏感数据的篡改、添加、删除及复制,通过对敏感数据的分析,为进一步攻击应用系统做准备。

掩盖踪迹黑客并非踏雪无痕,一旦黑客入侵系统,必然留下痕迹。此时,黑客需要做的首要工作就是清除所有入侵痕迹,避免自己被检测出来,以便能够随时返回被入侵系统继续入侵或作为入侵其他系统的中继跳板。

创建后门黑客的最后一招便是在受害系统上创建一些后门及陷阱,以便入侵者后续能够卷土重来,并能以特权用户的身份控制整个系统。

拒绝服务攻击如果黑客未能成功地完成第四步的获取访问权,那么他们所能采取的最恶毒的手段便是进行拒绝服务攻击。即用精心准备好的漏洞代码攻击系统使目标服务器资源耗尽或资源过载,以致于没有能力再向外提供服务。

入侵检测是个很复杂的问题,我简单说说我的经验。

1、服务器不要使用root登录,并且禁止用户名密码登录,使用密钥登录,有条件的话使用堡垒机。

2、应用使用普通用户运行,非必要不要使用root。

3、打开防火墙,只开放web端口,如果是集群,主机之间内网通讯,并且防火墙指定端口向相应的ip段开放,不向公网开放。

4、关闭、删除不使用的服务。

5、mysql等服务不用使用root帐户,应该创建相应权限的帐户,密码要随机生成较长长度的复杂密码。

6、定期检查进程,查看有无可疑进程,检查登录日志,查看有无可疑登录。

7、不要向非相关人员授权root权限。

8、一定要进行代码检测,避免出现漏洞而被侵入,尤其是php。

9、关注一些安全网站,及时给系统或者应用打补丁(去年mongodb漏洞被人删了数据,幸好恢复了)

10、你的登录工具一定正规来源,以免被绑马(xshell漏洞、其它网站下载的数据库、登录工具被恶意绑马)

11、github上有些安全扫描工具,学习掌握一下。

以上是安全方面的小经验,具体做法可以搜索相关教程。

数据库备份

1、定时备份,定时全量备份。(数据量小时),每日增量备份。关于mysql增量备份、回滚、闪回等github上有很多成熟的方案。

2、数据库有条件的话做主从。